反诈骗:常见诈骗手法集合:

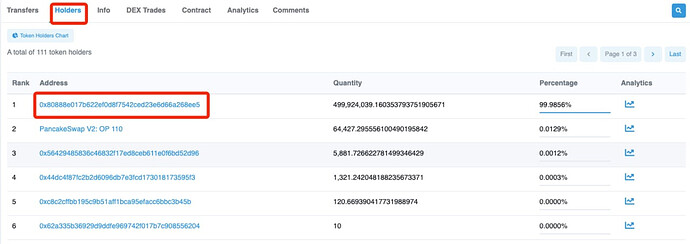

1、领取钱包里的空投币去卖,结果授权被盗u。如波场的NFT。

2、点击链接领取,私钥被盗,资产被骗,如:sun.btt.xmr.fil这些空投。

点击二维码扫描,结果不是转账地址而是链接,让你授权盗走你的U。

3、相信模仿管理员等官方人员头像加你,给对方私钥或者点击链接被诈骗。(我们不会主动加你)

4、私下交易,获得假币u。或者给你二维码,让你小额尝试0.1u,结果尝试授权后资产立刻被清除。

5、空投、返利诈骗,波场最为常见,创世空投的常见诈骗手段; 存trx等币,得利息,过一段时间,骗子清空你的钱包。

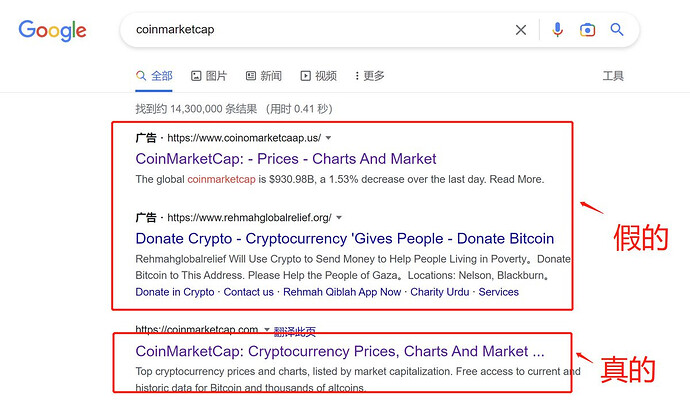

6、百度上下载的imtoken或者小狐狸,tp钱包等大部分为骗子,仔细甄别。

!!! 电报诈骗类警示!!!!

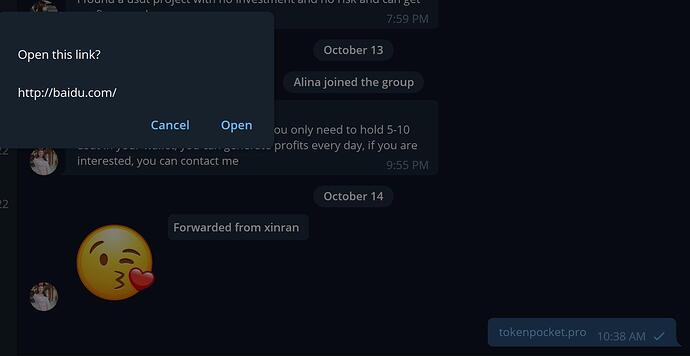

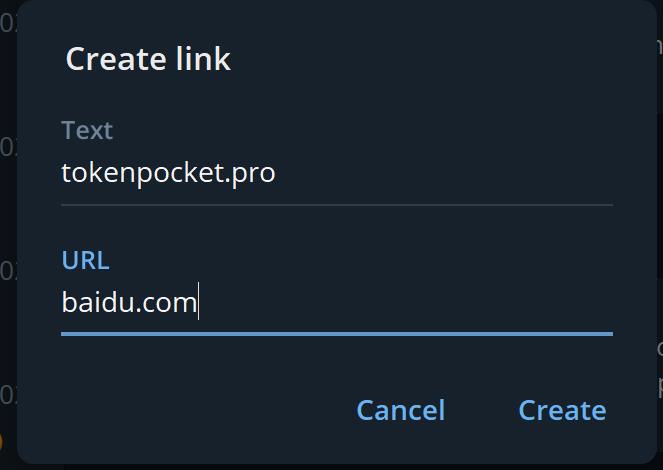

在电报中常见诈骗手法-看到的对方发送的链接(文本),点击后跳转不同的地址。

比如以下你在对话框看到的链接是真实官网,但是你点这个链接后会跳转到

这是怎么做到的呢,给大家科普下

在聊天框输入Ctrl + K ,然后编辑要给对方看到的网址,再添加URL跳转目的网址

如果骗子在URL跳转网址指向诈骗的网页的时候,你点进去各种操作就难免被骗

所以,日常聊天中要注意,即使你看到的文本是正确的官网,但是也要看实际跳转的网址是不是正确的官网地址。

转发自推特 @IM_23pds

分享个遇到的新骗局

背景:用户可能手机中毒?复制自己钱包地址到币安的时候,粘贴会变成另外一个尾号相同的地址(用户的地址简称 A 地址,粘贴的诈骗地址简称 B 地址)

在币安提币时,一开始几笔小额提币到 B 地址,用户A 地址上都会有同样的几笔小额入金(从另一个陌生地址转入相同的数额)如图

这样几次后,用户就相信了从币安提币到 B 地址,可以在 A 地址上收到对应的资产。于是就从币安提了比较大的金额到 B 地址,这下骗子觉得时候到了,收网,不愿意转给 A 地址了。

结局:用户的资产就这样损失了,所谓的被骗了。这个案例中用户被骗了 1290 u 左右。

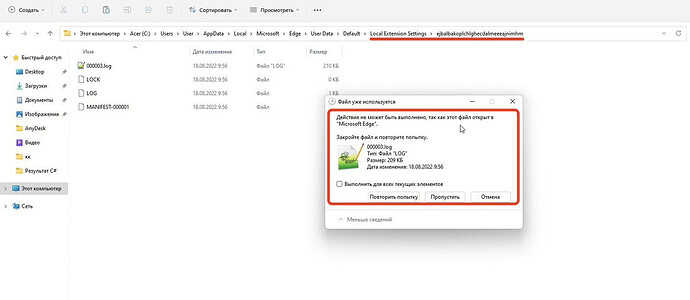

【电脑中相关木马后,木马是如何黑掉你的 MetaMask 的】

连载自推特号: @IM_23pds

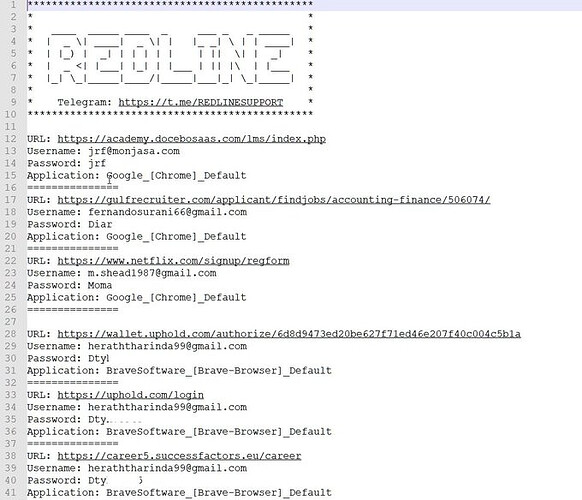

1/Redline从你电脑盗走你的MetaMask相关文件后,干什么? What does Redline do after stealing your MetaMask-related files from your computer?

2/攻击者会安装一个全新的metamask扩展,然后用你的文件覆盖它本地的文件。The attacker will install a brand new metamask extension and then overwrite its local files with your files

3/然后攻击者使用获取到的受害者各种密码去尝试受害者的metamask密码。The attacker then uses the various passwords obtained locally to try the victim’s metamask password

4/如果密码正确那么受害者的加密货币就会被盗取。If the password is correct then the victim’s cryptocurrency will be stolen.

如果拿到的受害者密码没有metamask使用的解锁密码呢?What if the victim password you get does not have the unlock code used by metamask?

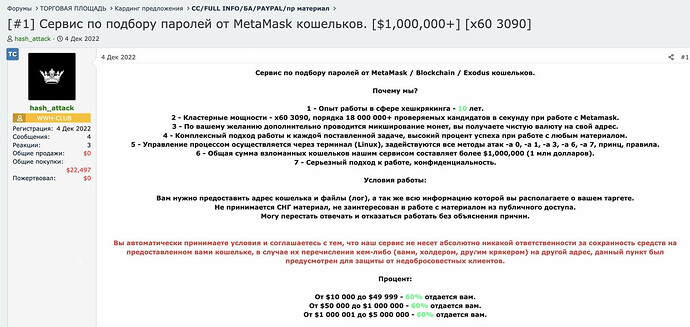

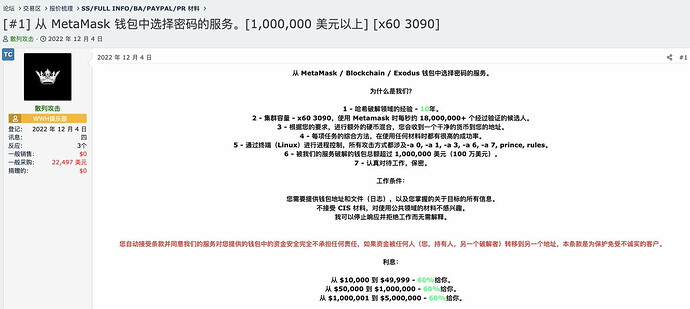

5/攻击者会暴力破解,最近在大力宣传他们的破解方式、算力。The attackers will brute force the crack and have recently been heavily advertising their cracking methods, their counting power.

6/中文

7/攻击者成熟的产业链,要当心。Cryptocurrency users beware as attackers mature the chain.

(If you have a mnemonic on your computer, it’s a straightforward theft.)

分享一个Crypto钓鱼例子

转自推特

原文链接:https://twitter.com/evilcos/status/1619504230586535936?s=20&t=M9PxctjvXudOAnywP2WCag

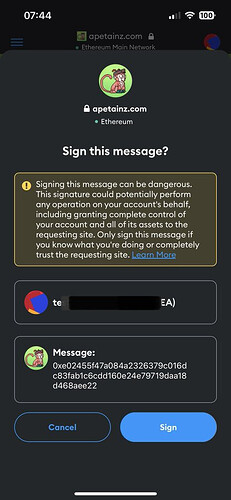

大早上,朋友发来一个 Crypto 钓鱼的相关截图,我看了下感觉非常有意思,下面这三张图看去似乎都正常对吧?

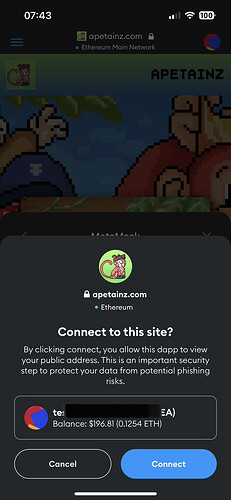

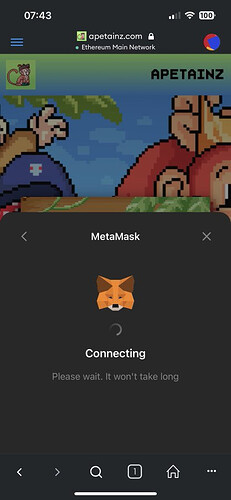

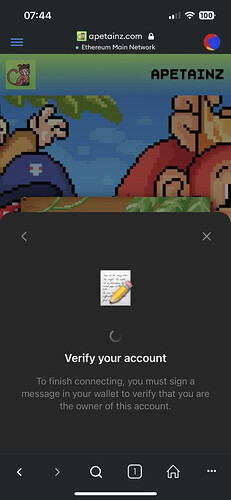

再看之后的这三张截图(编号为:图4、图5、图6),你感觉哪里出问题了?

有意思的地方不是“图6”的 eth_sign 盲签(这已经谈了无数次了),而是“图4”与“图5”…!

仔细看看“图4”、“图5”,一个让你连接中,等待下;一个说要 Verify your account,必须签名后才可以完成连接…然后就跳出了“图6”的 eth_sign 盲签尝试直接盗走你 ETH 在内的相关资产。

其实“图4”、“图5”的这种界面是钓鱼网站自己模拟出来的,让你以为是钱包自己的界面,实际上是钓鱼界面,模仿得“天衣无缝”… 这就是这个 Crypto 钓鱼有意思的地方,大家一定多警惕,恐怕又要有不少人中招了。

这就是这个 Crypto 钓鱼有意思的地方,大家一定多警惕,恐怕又要有不少人中招了。

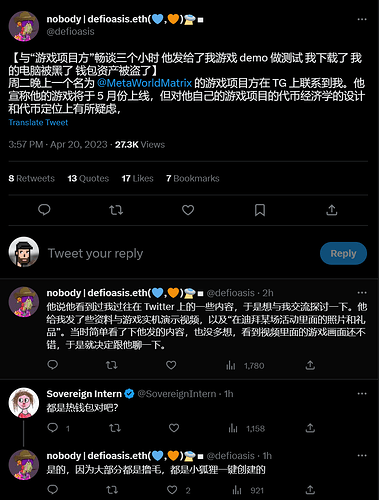

在逛推特看到这个贴子

https://twitter.com/charlotte246424/status/1634548451898949632?s=46

大概原因就是WIN电脑下载了骗子发的游戏,电脑中病毒资产被盗。

上次做Space的时候,有个用户觉得花1000块买个硬件钱包能得到什么?

个人觉得,是以极低成本得到了资产安全保障,起码是在当下智能手机、电脑特别容易被木马入侵,普通用户是防不胜防;

我想这就是很多用户需要一个硬件钱包的理由

一些不知名或者你都没听过的项目会引诱你下载他们的程序、游戏等等

一但你的电脑、手机下载了带有木马的程序、游戏等

会盗取你在线钱包的资产,真是防不胜防。

硬件钱包提供给你一个离线创建助记词、离线保管资产的手段

起码是目前比较有效的安全手段。

【使用电脑远程工具,致使加密资产被盗事件】

在过去的几天,许多人在社区称他们的插件钱包被黑客攻击,原因可能是使用了名为向日葵的远程桌面软件。该漏洞可被黑客利用,远程控制您的钱包并转移您的加密资产。

所以小编在这里提醒为确保您的资产的安全,强烈建议您卸载计算机上安装的任何远程桌面软件,包括向日葵、Todesk和TeamViewer等。

此外,为了进一步保护您的资产,我们建议您考虑使用KeyPal等硬件钱包。KeyPal配备了MCU+SE安全芯片,并且是完全离线的冷钱包设备。所有区块链交互都必须通过设备的物理按键进行确认,为您的资产提供增强的安全保护。

通过采取必要的预防措施保护您的加密资产,让您的加密钱包保持安全。